Too old to Rock ’n‘ Roll, too young to die

Auch 10 Jahre alte Tools für Denial-of-Service-Attacken (DoS) stellen nach den Sicherheitsexperten von Radware heute noch eine reale Gefahr für unvorbereitete Unternehmen dar. So hat Radware in den letzten Monaten vermehrt Angriffe mit Tools registriert, die einst von der Hacker-Gruppe Anonymous genutzt und propagiert wurden, und die auch heute noch erheblichen Schaden anrichten können.

Auch 10 Jahre alte Tools für Denial-of-Service-Attacken (DoS) stellen nach den Sicherheitsexperten von Radware heute noch eine reale Gefahr für unvorbereitete Unternehmen dar. So hat Radware in den letzten Monaten vermehrt Angriffe mit Tools registriert, die einst von der Hacker-Gruppe Anonymous genutzt und propagiert wurden, und die auch heute noch erheblichen Schaden anrichten können.

Nachdem sich Anonymous 2016 auflöste, durchlief die Bedrohungslandschaft in kürzester Zeit einen Wandel. Die einst tonangebende Gruppe für organisierte DoS-Attacken mit ihren einfachen, GUI-basierten Tools gehörte der Vergangenheit an. Dafür begann das Zeitalter von DDoS-Angriffen (Distributed Denial of Service) und DDoS-as-a-Service, weil leistungsstarke neue IoT-Botnets wie Bashlite und Mirai ihren Einzug hielten.

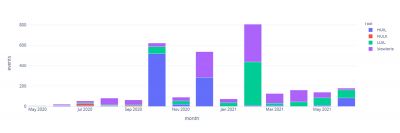

Obwohl Anonymous nicht vollständig von der Bildfläche verschwand, ist sein digitaler Einfluss in den letzten fünf Jahren erheblich gesunken. Bis heute finden sich laut Radware Anonymous-Konten in den gängigen Social-Media-Kanälen und Video-Plattformen. Sie verbreiten operative Propaganda, aber im Vergleich zu früher nur mit begrenzter Wirkung. Dennoch stellten die Forscher von Radware bei einer kürzlichen stattgefundenen Anonymous-Aktion fest, dass die Gruppe, die immer noch PasteBin und GhostBin (zur Zentralisierung operativer Details) verwendet, ihre Zielgruppenliste aktualisiert hatte und die Verwendung von Memcached und anderen reflektierenden Angriffsvektoren vorschlug. Sie empfahlen antiquierte DoS-Tools wie LOIC, HOIC, ByteDOS und PyLoris, die alle fast 10 Jahre alt sind.

HOIC

Bei High Orbit Ion Cannon, oder kurz HOIC, handelt es sich um ein Tool für Belastungstests in Netzwerken, das mit LOIC in Verbindung steht. Beide werden für Denial-of-Service-Angriffe eingesetzt, die durch Anonymous bekannt wurden. Dieses Tool kann durch HTTP-Floods einen Denial-of-Service auslösen. Darüber hinaus verfügt HOIC über ein integriertes Scripting-System für .hoic-Dateien, die sogenannten ‚Booster‘. Mit diesen Dateien kann ein Benutzer das Ausmaß des Angriffs verstärken.

Obwohl der Angreifer nicht durch Verschleierungs- oder Anonymisierungsmethoden geschützt wird, kann der Benutzer mithilfe von .hoic-Booster-Skripten eine Liste von wechselnden Ziel-URLs, Verweisen, Benutzeragenten und Headern angeben. Dies bewirkt effektiv einen Denial-of-Service, weil mehrere Seiten auf derselben Website angegriffen werden. Dabei wird der Anschein erweckt, dass die Angriffe von verschiedenen Benutzern ausgehen.

ByteDOS

Auch ByteDOS, das einst als zerstörerisches Tool galt, ist laut Radware 2021 wieder angesagt. Es handelt sich um eine DoS-Applikation für Windows-Desktops. Die einfache, ausführbare Standalone-Datei erfordert keine Installation und verfügt über integrierte IP-Resolver-Funktionen, mit denen das Angriffstool die IP-Adressen von Domänennamen auflösen kann. Außerdem unterstützt das Tool zwei Angriffsvektoren, nämlich SYN Flood und ICMP Flood, so dass der Benutzer seinen bevorzugten Angriffsvektor auswählen kann. ByteDOS eignet sich zudem für Angriffe hinter Proxys, damit Angreifer ihren Ursprung und ihre Identität verbergen können. Das Tool ist bei Hacktivisten und Anonymous-Anhängern recht beliebt, und seine Effektivität steigt beträchtlich, wenn es von mehreren Angreifern gleichzeitig in einer koordinierten Denial-of-Service-Attacke genutzt wird.

PyLoris

Ein weiteres Tool, das als zerstörerisch galt, ist PyLoris. Es handelt sich um ein HTTP-DoS-Tool für ‚Low & Slow‘-Angriffe. PyLoris ermöglicht es dem Angreifer, HTTP-Anfragen mit benutzerdefinierten Paket-Headern, Cookies, Paketgrößen, Timeouts und Zeilenumbrüchen (CRLF) zu erstellen. Das Ziel von PyLoris besteht darin, TCP-Verbindungen zwischen dem Angreifer und dem Server des Opfers möglichst lange offen zu halten, damit die Ressourcen des Connection Tables des Servers überlastet werden. Sind diese Ressourcen erschöpft, kann der Server keine neuen Verbindungen von legitimen Benutzern mehr annehmen. Das Ergebnis ist ein Denial-of-Service.

Wie effektiv sind die alten Tools?

„Die für diese aktuelle Anonymous-Aktion vorgeschlagenen Tools und viele andere sind veraltet, haben aber kurioserweise in der Bedrohungslandschaft weiterhin ihren Platz“, so Michael Gießelbach, Regional Director DACH bei Radware. „In einer Welt, in der IoT-Botnets und kostengünstige Angriffsdienste so leicht zu programmieren sind, mutet es seltsam an, wenn die Verwendung von Tools vorgeschlagen wird, die fast ein Jahrzehnt alt sind. Aber obwohl diese Tools weniger bekannt sind, können sie trotzdem sehr effektiv sein, wenn sie gegen ahnungslose und ungeschützte Websites richtig eingesetzt werden.“

Wenngleich solche Tools bei Weitem nicht mehr so beliebt oder effektiv sind wie früher, sind sie doch auch 2021 weiterhin von Bedeutung. Obwohl Anonymous nicht mehr so bedrohlich ist wie einst, können laut Radware hier und da noch einsame Wölfe oder Amateur-Hackergruppen auftauchen, die mit diesen Tools eine gewisse Bedrohung für schutzlose Opfer darstellen.

Verantwortlicher für diese Pressemitteilung:

Radware GmbH

Herr Michael Gießelbach

Robert-Bosch-Str. 11a

63225 Langen

Deutschland

fon ..: +49 6103 70657-0

web ..: https://www.radware.com

email : radware@prolog-pr.com

Pressekontakt:

Prolog Communications GmbH

Herr Achim Heinze

Sendlinger Str. 24

80331 München

fon ..: +49 89 800 77-0

web ..: https://www.prolog-pr.com

email : achim.heinze@prolog-pr.com